Рейтинг: 5.0/5.0 (1751 проголосовавших)

Рейтинг: 5.0/5.0 (1751 проголосовавших)Категория: Инструкции

Теория как перенести контроллер домена windows server 2008 R2

Всем привет сегодня расскажу теоретическую последовательность переноса контроллера домена windows server 2008 R2.

Краткий конспект по переносу DC (единственного в домене), являющегося по совместительству сервером глобального каталога и носителем ролей FSMO . на новый сервер:

2. Создаем на старом сервере резервную копию system state с помощью ntbackup .

3. Инсталлируем на новый сервер Windows Server 2008 r2.

4. Поднимаем его до дополнительного контроллера домена и перезагружаем.

5. Поднимаем его до сервера глобального каталога и перезагружаем.

6. Инсталлируем DNS-сервер на новый контроллер.

7. Если на старом DC есть WINS. то инсталлируем его на новый и переносим базу данных.

9. Снимаем роль глобального каталога со старого сервера и перезагружаем его.

10. Понижаем старый контроллер до рядового сервера.

11. Переносим настройки сервера печати (например, с помощью Windows Print Migrator ).

12. Переносим настройки файлового сервера (с помощью Microsoft File Server Migration Toolkit ).

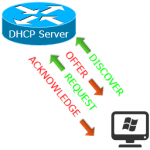

13. Инсталлируем DHCP -сервер на новый контроллер и переносим на него параметры со старого (указав в параметрах сервера IP-адреса новых DNS и WINS ).

14. Перерегистрируем клиентские компьютеры на новый DHCP с помощью команд ipconfig /release и ipconfig /renew

Популярные Похожие записи: Как перенести vol0 (загрузочного тома) на другой aggregate в NetApp

Как перенести vol0 (загрузочного тома) на другой aggregate в NetApp Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение…

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение… Список стандартных команд FTP

Список стандартных команд FTP Как настроить DHCP сервер в Cisco

Как настроить DHCP сервер в Cisco Утилита adprep не работает на контроллерах Windows Server 2003

Утилита adprep не работает на контроллерах Windows Server 2003 Как переименовать контроллер домена в Windows Server 2008 R2-1 часть через графический…

Как переименовать контроллер домена в Windows Server 2008 R2-1 часть через графический…

Переносим FSMO. Цель нашего мероприятия передать FSMO с одного контроллера домена на другой. На всякий случай я рассмотрю несколько способов переноса ролей, в том числе и случай, когда действующий хозяин FSMO недоступен.

Сначала немного теории:

FSMO (Flexible single-master operations — «операции с одним исполнителем»)— типы выполняемых контроллерами домена Active Directory операций, требующие обязательной уникальности сервера их выполняющего.

То есть все контроллеры домена равны, но один (или несколько) равнее других, постольку поскольку выполняют эти самые операции с одним исполнителем. В зависимости от типа операции уникальность FSMO подразумевается в пределах или леса доменов, или домена.

Всего корпорацией мелкомягких нам дано 5 ролей:

Для управления ролью Schema master необходимо быть в группе «Schema admins».

Для управления ролью Domain naming master необходимо состоять в группе «Enterprise admins».

Для управления ролями PDC emulator, Infrastructure Master и RID Master необходимо иметь права администратора домена «Domain Admins»

Необходимость переноса ролей может возникнуть по разным причинам, так же в больших сетях эти роли могут выполнятся разными серверами, хотя в нашем случае все роли выполняет один сервер. Вожно чтобы каждая роль исполнялась в вашем домене, если какя либо роль не будет назначена какому нибудь серверу, то вас может ждать много неприятных сюрпризов, как сразу, так и через продолжительное время, в зависимости от структуры AD.

При создании домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Переназначение ролей требуется крайне редко. Microsoft рекомендует использовать передачу ролей FSMO в следующих случаях:

Захват ролей FSMO придется осуществлять в следующих случаях:

Итак первое что нам понадобится это узнать какой сервер является хозяином FSMO. Проще всего это сделать с помощью утилиты netdom. Набрав в консоли:

> netdom query fsmo

Мы получим список всех пяти ролей с указанием FQDN хозяев. Этой же утилитой можно воспользоваться после переноса ролей, чтобы убедиться в успехе операции.

Теперь можно приступить непосредственно к переносу FSMO:

Способ первый, самй простой и мне он наиболее симпатичен - передача ролей FSMO с помощью утилиты ntdsutil:ntdsutil.exe – утилита командной строки, предназначенная для обслуживания каталога Active Directory. Она предоставляет много возможностей по управлению AD, в числе которых передача и захват ролей FSMO.

Для передачи ролей заходим на любой контролер домена (Это не обязательно должен быть текущий или будующий хозяин FSMO), расположенный в том лесу, в котором следует выполнить передачу ролей. Рекомендуется войти в систему на контроллере домена, которому назначаются роли FSMO. Запускаем консоль и вводим:

>ntdsutil

После чего утилита запускается в интерактивном режиме и может принимать команды. Первая наша команда указывает на то что мы хотим работать с FSMO

>roles

В ответ приглашение изменится на fsmo maintenance: Затем для вызова «меню» подключения вводим

>connections

И приглашение меняется на server connections: Теперь можно указать к какому серверу мы хотм подключиться (<Имя_сервера> - имя контроллера домена, на который вы хотите перенести роль FSMO.)

>connect to server <Имя_сервера>

для выхода из меню подключения введите

>q

и нажмите Enter. Теперь, получив опять приглашение fsmo maintenance: мы можем приступить к переносу ролей. Для этого предназначена команда transfer:

>transfer <имя_роли>

В качестве <имя_роли> нужно указать ту роль которую вы хотите перенести:

В версиях Windows предшествующих Windows Server 2008R2 хозяин доменных имен называется domain naming master. Как это принято в Windows системах регистр не имеет значения.

После ввода каждой команды transfer появляется диалоговое окно с запросом подтверждения (могли бы и в консоли подтверждение спрашивать а то «недоконсольно» как то получается), нажимаем каждый раз «OK», если конечно вы не набрали все предидущие команды случайно. )

Для завершения работы Ntdsutil вводим команду q и нажимаем Enter.

А что же нам делать, если хозяин роли недоступен, поврежден и нет надежды вернуть его в строй в ближайшее время? И тут нам снова поможет ntdsutil.exe:

Принудительное назначение (захват) ролей производятся только в случае полного выхода из строя сервера, с невозможностью его восстановления. Если возможно, лучше восстановить работоспособность вышедшего из строя хозяина FSMO. Сама процедура захвата похоже на описанную выше. Заходим на контроллер домена, которому хотим передать роли и проделываем то же что было писано в предидущем пункте введя:

>ntdsutil

>roles

>connections

>connect to server <имя_сервера>

>q

Единственно различие, вместо команды transfer для принудительного захвата роли используется команда seize

>seize <имя_роли>

Где <имя_роли> как и прежде

Не забудьте перед захватом роли попробовать передать роль с помощью команды transfer и только в случае неудачи применяйте seize.

• По возможности не назначайте роль Infrastructure Master контроллеру домена, являющемуся сервером глобального каталога, поскольку в этом случае он не будет обновлять сведения об объектах. Причина такого поведения заключается в том, что сервер глобального каталога хранит частичные реплики всех объектов в лесу.

• Ни в коем случае не возвращайте «в строй» контроллер домена ранее исполнявший роли FSMO в случае если исполняемые им роли были захвачены командой seize т.к. при его появлении в сети возникнет конфликт, что может вызвать привести к большим неприятностям. Его необходимо удалить из Active Directory. В Windows Server 2008 и старше это можно сделать, просто удалив объект сервера в оснастке Active Directory Пользователи и компьютеры, а в Windows Server 2003 с помощью программы Ntdsutil. используя команду ntdsutil — metadata cleanup.

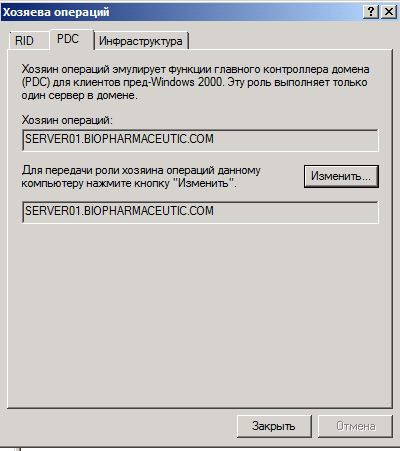

Второй вариант - Добровольная передача ролей FSMO с помощью оснасток управления Active Directory, странный и неудобный, но это лишь моё субъективное мнение, сам способ прекрасно работает.Передать роли уровня домена (RID Master, PDC Emulator и Infrastructure Master) можно с помощю оснастки Active Directory Пользователи и компьютеры (Users and Computers). Для этого заходим на контроллер домена, которому хотим передать роли, запускаем оснастку и щелкнув правой клавишей мыши на нужном домене, выбираем пункт «Хозяева операций».

В открывшемся окне выбираем нужную нам роль и нажимаем кнопку «Изменить», Далее подтверждаем перенос роли и смотрим на результат. Имя хозяина операий должно поменятся на имя текущего сервера.

Для переноса роли Domain Naming Master потребуется оснастка Active Directory Домены и доверие (Domains and Trust). Запускаем оснастку, при необходимости подключаемся к нужному контроллеру домена, щелкаем правой клавишей мыши в корне оснастки и выбираем пункт меню «Хозяин операций».

Открывается окно, в котором надо нажать кнопку «Изменить», а затем подтвердить изменения так же, как и в предыдущем случае.

Открывается окно, в котором надо нажать кнопку «Изменить», а затем подтвердить изменения так же, как и в предыдущем случае.

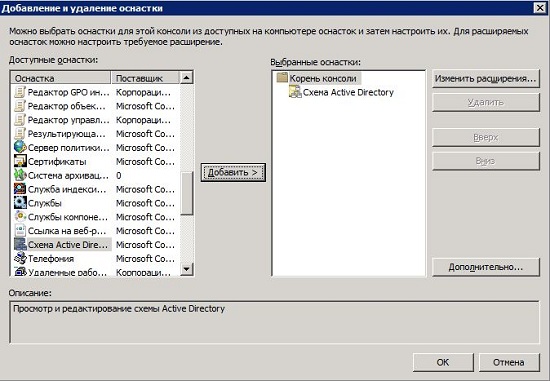

Для передачи роли Schema Master придется проделать несколько более сложные манипуляции. Сначало необходимо зарегистрировать в системе библиотеку управления схемой Active Directory. Сделать это можно командой

> regsvr32 schmmgmt.dll

Затем открываем консоль MMC и добавляем в нее оснастку Схема Active Directory.

Теперь можно зайти в оснастку и сменить хозяина роли Schema Master как и в предидущих примерах кликнув правой клавишей мыши по схеме и выбрав пункт «Хозяин операций. ».

Ура! Все роли переданы. И ещё раз: никогда не оставляйте ваш домен без назначенных хозяев ролей FSMO. Никогда! :)

Наша задача — перенести установленный DHCP с одного компьютера под управление ОС Windows на другой сохранив при этом по возможности все настройки этого сервера.

iproute2 - это набор утилит для управления параметрами сетевых устройств в ядре Linux. Пакет iproute2 был разработан в качестве.

Итак, дело было у меня на Windows XP при подключении аппарата с героическим прошлым HP LaserJet 1200 Series, что впрочем не так важно, потому что.

Проблема заключалась в следующем: свежеустановленная через час после официального релиза ОС OpenSUSE Leap 42.1 после запуска зависала в произвольный.

tc - утилита для просмотра и конфигурирования параметров управления трафиком (tc — аббревиатура от traffic control) написаная Алексеем Кузнецовым и добавлена в Linux 2.2. Tc.

Интересные новостиЗа 8 часов наблюдения свежеустановленная Windows 10 с отключенной телеметрией попыталась 5 508 раз связаться с 51 различным IP-адресом.

Программа AlphaGo, разработанная компанией британской DeepMind, выиграла у трехкратного чемпиона Европы Фань Хуэя пять игр подряд. Игра го.

Всемирно известная корпароция вновь порадовала нас новостями: После выхода очередного патча, встроенный инструмент для шифрования Bitlocker перестал работать, а Microsoft не в силах.

Газета Le Monde, со ссылкой на собственные источники в МВД страны, сообщает, что правительство подготовило два законопроекта. Во-первых, во Франции планируют.

компания Microsoft объявила, что начиная с 12 января 2016 года будет официально прекращена поддержка всех версий браузера.

Как недавно выяснилось, процесс миграции домена с Windows Server 2003 на Windows Server 2008/R2 (либо просто на другой сервер) для начинающих системных администраторов представляет сложности и даже вызывает некоторую боязнь, хотя на самом деле он настолько прост, что о написании такой статьи я даже и не задумывался никогда, тем более что в интернете их полно.

Тем не менее, целью данной статьи было объединить типовые действия, возникающие при миграции, поэтому приступим. Статья будет представлять собой пошаговый мануал, с наиболее распространенным случаем миграции с 2003 на 2008 R2 и с необходимыми отступлениями для других вариантов. Собственно шаги:

Исходные данные и техзадание

Исходная ситуация — существует домен, testcompany.local. Для упрощения в нем будет один контроллер домена под Windows Server 2003, с именем dc01. DNS-сервер также на нем, основная зона интегрирована в Active Directory.

Сетевые настройки контроллера:

IP-адрес — 192.168.1.11

Маска — 255.255.255.0

Шлюз — 192.168.1.1

DNS-сервер — 192.168.1.11

Задача — установить контроллер домена на другом сервере, причем работающем под Windows Server 2008 R2, старый контроллер понизить до рядового сервера (а затем возможно, удалить вообще), а все функции старого контроллера передать новому.

В качестве подготовительных работ следует запустить команды netdiag (эта команда существует только в 2003 Server, Support Tools) и dcdiag. убедиться в отсутствии ошибок, а при их наличии исправить эти ошибки.

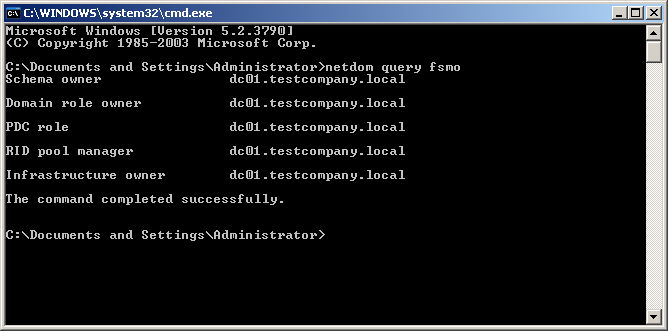

В первую очередь определяем держателя FSMO-ролей в домене, командой:

netdom query fsmo

Утилита netdom.exe в состав Windows Server 2003 по умолчанию не входит, поэтому нужно установить Support Tools (http://support.microsoft.com/kb/926027 ). В рассматриваемом случае от нее смысла никакого нет, так как контроллер домена всего один и роли FSMO все равно все на нем. Тем же, у кого контроллеров домена больше одного, это будет полезно, чтобы знать, какие именно роли и откуда переносить. Результат команды будет примерно таким:

Далее, устанавливаем операционную систему Windows Server 2008 R2 на новый сервер, даем имя скажем dc02. задаем сетевые настройки:

IP-адрес — 192.168.1.12

Маска — 255.255.255.0

Шлюз — 192.168.1.1

DNS-сервер — 192.168.1.11

и вводим его в существующий домен, testcompany.local в нашем случае.

Следующий этап — обновление схемы леса и домена до Windows Server 2008 R2, что мы будем делать с помощью утилиты adprep. Вставляем установочный диск с Windows Server 2008 R2 в сервер dc01. На диске нас интересует папка X:\support\adprep (X: — буква диска DVD-ROM). Если windows Server 2003 у вас 32-х битная, следует запускать запускать adprep32.exe, в случае 64-х битной — adprep.exe.

Для выполнения команды adprep /forestprep никаких требований к функциональному режиму леса нет. Для выполнения команды adprep /domainprep требуется, чтобы в домене использовался функциональный уровень домена не ниже Windows 2000 native.

X:\support\adprep>adprep32.exe /forestprep

После предупреждения о том, что все контроллеры домена Windows 2000 должны быть минимум с SP4 вводим С и нажимаем Enter:

Команда отрабатывает довольно долго, несколько минут и должна завершиться следующей фразой:

Adprep successfully updated the forest-wide information.

После этого вводим команду:

X:\support\adprep>adprep32.exe /domainprep /gpprep

Которая отработает не в пример быстрее:

Также стоит выполнить команду adprep /rodcprep. Даже если вы и не собираетесь использовать в вашей сети контроллеры домена только для чтения (Read Only Domain Controller — RODC), эта команда как минимум уберет ненужные сообщения об ошибках в журнале событий.

После завершения действия команд по обновлению схемы можно приступать к повышению роли нового сервера до контроллера домена.

На сервере dc02 заходим в Server Manager, добавляем роль Active Directory Domain Services. После установки роли, зайдя в Server Manager > Roles > Active Directory Domain Services, мы увидим желтую подсказку «Run the Active Directory Domain Services Installation Wizard (dcpromo.exe)». Ее и запускаем. Либо можно в командной строке набрать dcpromo. что будет равноценно вышеприведенному действию.

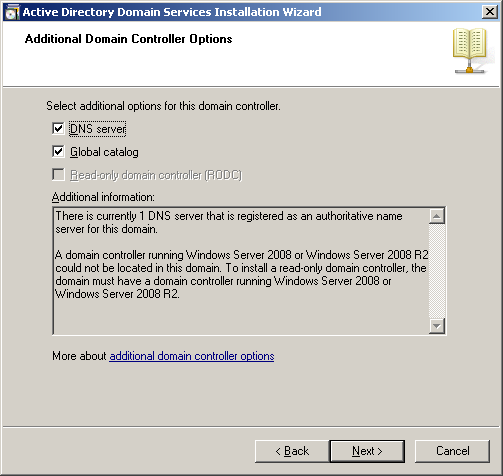

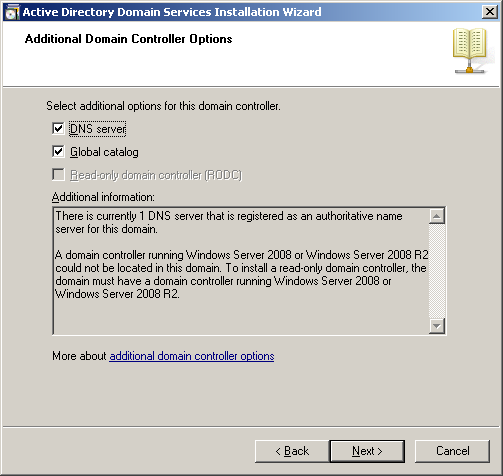

Так как освещение процесса установки контроллера домена в эту статью не входит, остановлюсь лишь на некоторых ключевых моментах. На шаге Additional Domain Controller Options поставьте обе галки, DNS Server и Global catalog .

Если галку Global Catalog и DNS Server не поставить, придется их переносить отдельно. А при миграции с 2003 на 2003 это придется делать в любом случае, так как в Windows 2003 такой возможности (установки DNS-сервера и глобального каталога при добавлении добавочного контроллера домена) нет. О переносе глобального каталога и DNS-сервера будет немного ниже.

Завершаем установку контроллера домена, перезагружаем сервер. Теперь у нас есть два контроллера домена, работающих одновременно.

Передача ролей FSMO

Передачу ролей FSMO можно производить как через графический интерфейс, так и с помощью утилиты ntdsutil.exe. В этой статье будет описан способ с использованием графического интерфейса, как более наглядный, кого интересует другой способ, он по этой ссылке: http://support.microsoft.com/kb/255504. Передача ролей FSMO будет состоять из следующих шагов:

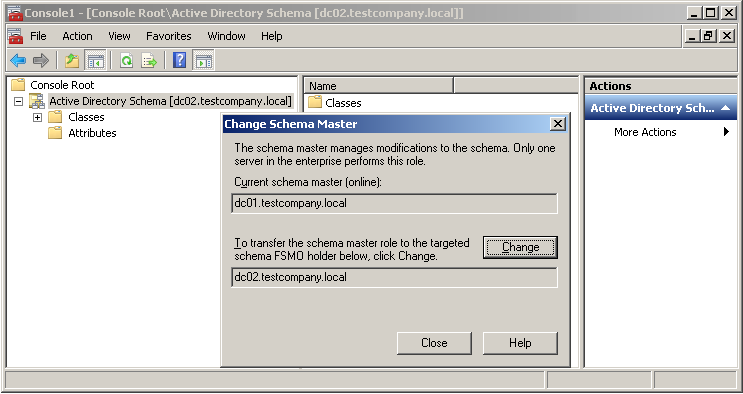

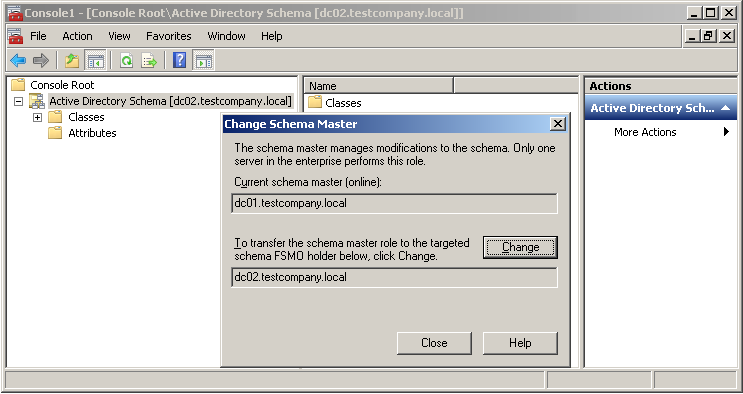

Заходим на сервер dc02. на тот, на который будем передавать роли. Для того, чтобы получить доступ к оснастке Active Directory Schema. сначала необходимо зарегистрировать библиотеку schmmgmt.dll. Это делается с помощью команды:

regsvr32 schmmgmt.dll

Далее, Start > Run > вводим mmc > Enter. В окне оснастки находим и добавляем компонент Active Directory Schema .

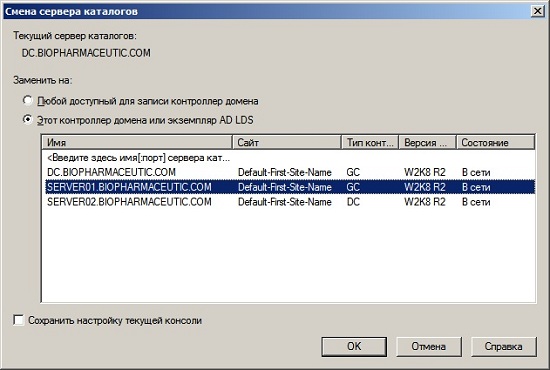

В дереве оснастки нужно щелкнуть правой кнопкой мыши элемент Active Directory Schema и выбрать пункт Change Domain Controller. Там меняем контроллер на dc02 .

Далее опять нажимаем правой кнопкой мыши элемент Active Directory Schema и выбираем пункт Operations Master. Появляется вот такое окно:

Нажимаем Change > Yes > OK и закрываем все эти окна.

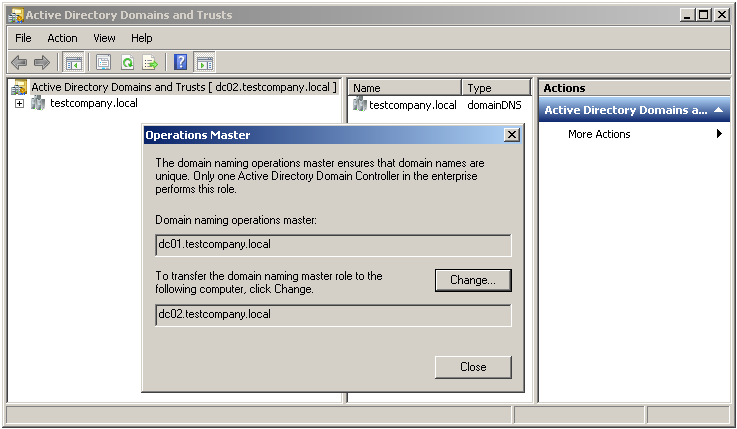

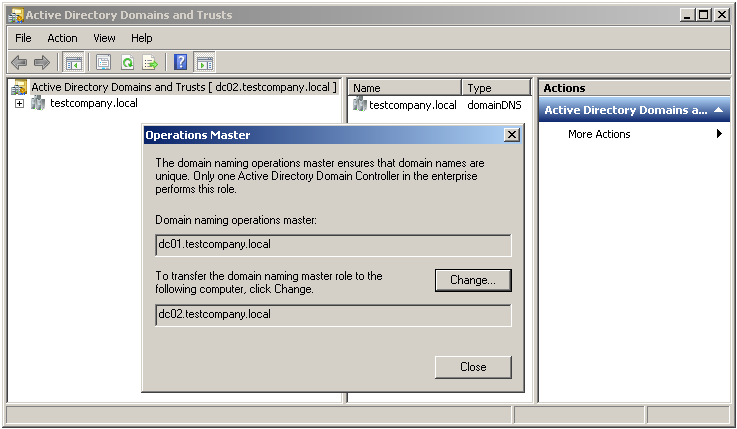

Передача роли Domain Naming Master

Открываем оснастку Active Directory Domains and Trusts. щелкаем правой кнопкой мыши элемент Active Directory Domains and Trusts и выбираем команду Change Active Directory Domain Controller. Это действие необходимо, если работа ведется не с контроллера домена, которому передается роль. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено. В открывшемся окне выбираем контроллер домена, которому присваивается роль (dc02 в нашем случае), в списке и нажимаем кнопку ОК .

В оснастке щелкаем правой кнопкой мыши элемент Active Directory Domains and Trusts и выбираем пункт Operations Master. В появившемся окне нажимаем кнопку Change .

Чтобы подтвердить передачу роли, нажимаем кнопку ОК. а затем — Close .

Передача ролей RID Master, PDC Emulator и Infrastructure Master

Открываем оснастку Active Directory Users and Computers. Щелкаем правой кнопкой мыши элемент Active Directory Users and Computers и выбираем команду Change Domain Controller. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено. В открывшемся окне выбираем контроллер домена, которому присваивается роль (dc02 в нашем случае), в списке и нажимаем кнопку ОК.

В оснастке щелкаем правой кнопкой мыши элемент Active Directory Users and Computers. выбираем пункт All Tasks. а затем Operations Master .

Выбираем вкладку, соответствующую передаваемой роли (RID. PDC или Infrastructure Master ), и нажимаем кнопку Change. Чтобы подтвердить передачу роли, нажимаем кнопку ОК. а затем — Close .

Перенос глобального каталога

Если мы делаем миграцию не на 2008, а на 2003, в котором при добавлении добавочного контроллера домена глобальный каталог не ставится, либо вы не поставили галку Global Catalog при установке добавочного контроллера домена, тогда нужно назначить роль глобального каталога новому контроллеру домена вручную. Для этого, заходим в оснастку Active Directory Sites and Services. ракрываем Sites > сайт Default-First-Site-Name > Servers > DC02 > щелкаем правой кнопкой мыши по NTDS Settings > Properties. В открывшемся окне ставим галку Global Catalog > OK.

После этого, в логах Directory Service появится сообщение, что повышение роли контроллера до глобального каталога будет отложено на 5 минут:

Event Type: Information

Event Source: NTDS General

Event Category: (18)

Event ID: 1110

Date: 12.07.2011

Time: 22:49:31

User: TESTCOMPANY\Administrator

Computer: dc02.testcompany.local

Description:

Promotion of this domain controller to a global catalog will be delayed for the following interval.

Interval (minutes):

5

This delay is necessary so that the required directory partitions can be prepared before the global catalog is advertised. In the registry, you can specify the number of seconds that the directory system agent will wait before promoting the local domain controller to a global catalog. For more information about the Global Catalog Delay Advertisement registry value, see the Resource Kit Distributed Systems Guide.

Ждем пять минут и дожидаемся события 1119 о том, что этот контроллер стал глобальным каталогом:

Event Type: Information

Event Source: NTDS General

Event Category: (18)

Event ID: 1119

Date: 12.07.2011

Time: 22:54:31

User: NT AUTHORITY\ANONYMOUS LOGON

Computer: dc02.testcompany.local

Description:

This domain controller is now a global catalog.

Далее, так как DNS-сервер на dc02 мы установили, теперь нужно в свойствах сетевого интерфейса первичным DNS-сервером указать самого себя, т.е. адрес 192.168.1.12. И на dc01 соответственно поменять на 192.168.1.12.

В свойствах DNS-сервера на dc02 проверьте вкладку Forwarders. на 2003, в отличие от 2008, она не реплицируется. После этого можно понижать контроллер домена dc01 до рядового сервера.

Если вам необходимо у нового контроллера оставить старое имя и IP-адрес, то это также делается без проблем. Имя меняется как для обычного компьютера, либо командой netdom renamecomputer .

После смены IP-адреса выполните команды ipconfig /registerdns и dcdiag /fix .

Как недавно выяснилось, процесс миграции домена с Windows Server 2003 на Windows Server 2008/R2 (либо просто на другой сервер) для начинающих системных администраторов представляет сложности и даже вызывает некоторую боязнь, хотя на самом деле он настолько прост, что о написании такой статьи я даже и не задумывался никогда, тем более что в интернете их полно.

Тем не менее, целью данной статьи было объединить типовые действия, возникающие при миграции, поэтому приступим. Статья будет представлять собой пошаговый мануал, с наиболее распространенным случаем миграции с 2003 на 2008 R2 и с необходимыми отступлениями для других вариантов. Собственно шаги:

Исходная ситуация — существует домен, testcompany.local. Для упрощения в нем будет один контроллер домена под Windows Server 2003, с именем dc01. DNS-сервер также на нем, основная зона интегрирована в Active Directory.

Сетевые настройки контроллера:

IP-адрес — 192.168.1.11

Маска — 255.255.255.0

Шлюз — 192.168.1.1

DNS-сервер — 192.168.1.11 Задача — установить контроллер домена на другом сервере, причем работающем под Windows Server 2008 R2, старый контроллер понизить до рядового сервера (а затем возможно, удалить вообще), а все функции старого контроллера передать новому.

В качестве подготовительных работ следует запустить команды netdiag (эта команда существует только в 2003 Server, Support Tools) и dcdiag. убедиться в отсутствии ошибок, а при их наличии исправить эти ошибки.

В первую очередь определяем держателя FSMO-ролей в домене, командой:

netdom query fsmo

Утилита netdom.exe в состав Windows Server 2003 по умолчанию не входит, поэтому нужно установить Support Tools. В рассматриваемом случае от нее смысла никакого нет, так как контроллер домена всего один и роли FSMO все равно все на нем. Тем же, у кого контроллеров домена больше одного, это будет полезно, чтобы знать, какие именно роли и откуда переносить. Результат команды будет примерно таким:

Далее, устанавливаем операционную систему Windows Server 2008 R2 на новый сервер, даем имя dc02. задаем сетевые настройки:

IP-адрес — 192.168.1.12

Маска — 255.255.255.0

Шлюз — 192.168.1.1

DNS-сервер — 192.168.1.11 и вводим его в существующий домен, testcompany.local в нашем случае.

Следующий этап — обновление схемы леса и домена до Windows Server 2008 R2, что мы будем делать с помощью утилиты adprep. Вставляем установочный диск с Windows Server 2008 R2 в сервер dc01. На диске нас интересует папка X:\support\adprep (X: — буква диска DVD-ROM). Если windows Server 2003 у вас 32-х битная, следует запускать запускать adprep32.exe, в случае 64-х битной — adprep.exe.

Для выполнения команды adprep /forestprep никаких требований к функциональному режиму леса нет. Для выполнения команды adprep /domainprep требуется, чтобы в домене использовался функциональный уровень домена не ниже Windows 2000 native.

Вводим команду:

X. \ support \ adprep > adprep32. exe / forestprep

После предупреждения о том, что все контроллеры домена Windows 2000 должны быть минимум с SP4 вводим С и нажимаем Enter:

Команда отрабатывает довольно долго, несколько минут и должна завершиться следующей фразой:

Adprep successfully updated the forest-wide information. После этого вводим команду:

X. \ support \ adprep > adprep32. exe / domainprep / gpprep

Которая отработает не в пример быстрее:

Также стоит выполнить команду adprep /rodcprep. Даже если вы и не собираетесь использовать в вашей сети контроллеры домена только для чтения (Read Only Domain Controller — RODC), эта команда как минимум уберет ненужные сообщения об ошибках в журнале событий.

После завершения действия команд по обновлению схемы можно приступать к повышению роли нового сервера до контроллера домена.

На сервере dc02 заходим в Server Manager, добавляем роль Active Directory Domain Services. После установки роли, зайдя в Server Manager > Roles > Active Directory Domain Services. мы увидим желтую подсказку «Run the Active Directory Domain Services Installation Wizard (dcpromo.exe)». Ее и запускаем. Либо можно в командной строке набрать dcpromo. что будет равноценно вышеприведенному действию.

Так как освещение процесса установки контроллера домена в эту статью не входит, остановлюсь лишь на некоторых ключевых моментах. На шаге Additional Domain Controller Options поставьте обе галки, DNS Server и Global catalog .

Если галку Global Catalog и DNS Server не поставить, придется их переносить отдельно. А при миграции с 2003 на 2003 это придется делать в любом случае, так как в Windows 2003 такой возможности (установки DNS-сервера и глобального каталога при добавлении добавочного контроллера домена) нет. О переносе глобального каталога и DNS-сервера будет немного ниже.

Завершаем установку контроллера домена, перезагружаем сервер. Теперь у нас есть два контроллера домена, работающих одновременно.

Передача ролей FSMOПередачу ролей FSMO можно производить как через графический интерфейс, так и с помощью утилиты ntdsutil.exe. В этой статье будет описан способ с использованием графического интерфейса, как более наглядный, кого интересует другой способ, он по этой ссылке: http://support.microsoft.com/kb/255504.

Передача ролей FSMO будет состоять из следующих шагов:

Заходим на сервер dc02. на тот, на который будем передавать роли. Для того, чтобы получить доступ к оснастке Active Directory Schema. сначала необходимо зарегистрировать библиотеку schmmgmt.dll. Это делается с помощью команды:

Далее, Start > Run > mmc > Enter. В окне оснастки находим и добавляем компонент Active Directory Schema .

В дереве оснастки нужно щелкнуть правой кнопкой мыши элемент Active Directory Schema и выбрать пункт Change Domain Controller. Там меняем контроллер на dc02 .

Далее опять нажимаем правой кнопкой мыши элемент Active Directory Schema и выбираем пункт Operations Master. Появляется вот такое окно:

Нажимаем Change > Yes > OK и закрываем все эти окна.

Передача роли Domain Naming MasterОткрываем оснастку Active Directory Domains and Trusts. щелкаем правой кнопкой мыши элемент Active Directory Domains and Trusts и выбираем команду Change Active Directory Domain Controller. Это действие необходимо, если работа ведется не с контроллера домена, которому передается роль. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено. В открывшемся окне выбираем контроллер домена, которому присваивается роль (dc02 в нашем случае), в списке и нажимаем кнопку ОК .

В оснастке щелкаем правой кнопкой мыши элемент Active Directory Domains and Trusts и выбираем пункт Operations Master. В появившемся окне нажимаем кнопку Change .

Чтобы подтвердить передачу роли, нажимаем кнопку ОК. а затем — Close .

Передача ролей RID Master, PDC Emulator и Infrastructure MasterОткрываем оснастку Active Directory Users and Computers. Щелкаем правой кнопкой мыши элемент Active Directory Users and Computers и выбираем команду Change Domain Controller. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено. В открывшемся окне выбираем контроллер домена, которому присваивается роль (dc02 в нашем случае), в списке и нажимаем кнопку ОК .

В оснастке щелкаем правой кнопкой мыши элемент Active Directory Users and Computers. выбираем пункт All Tasks. а затем Operations Master .

Выбираем вкладку, соответствующую передаваемой роли (RID. PDC или Infrastructure Master ), и нажимаем кнопку Change. Чтобы подтвердить передачу роли, нажимаем кнопку ОК. а затем — Close .

Перенос глобального каталогаЕсли мы делаем миграцию не на 2008, а на 2003, в котором при добавлении добавочного контроллера домена глобальный каталог не ставится, либо вы не поставили галку Global Catalog при установке добавочного контроллера домена, тогда нужно назначить роль глобального каталога новому контроллеру домена вручную. Для этого, заходим в оснастку Active Directory Sites and Services. раскрываем Sites > сайт Default-First-Site-Name > Servers > DC02 > щелкаем правой кнопкой мыши по NTDS Settings > Properties. В открывшемся окне ставим галку Global Catalog > OK .

После этого, в логах Directory Service появится сообщение, что повышение роли контроллера до глобального каталога будет отложено на 5 минут:

This delay is necessary so that the required directory partitions can be prepared before the global catalog is advertised. In the registry. you can specify the number of seconds that the directory system agent will wait before promoting the local domain controller to a global catalog. For more information about the Global Catalog Delay Advertisement registry value. see the Resource Kit Distributed Systems Guide.

Ждем пять минут и дожидаемся события 1119 о том, что этот контроллер стал глобальным каталогом:

Перенастройка интерфейсов, DNS и другие послеустановочные задачи